Infraestructura de E-commerce con Terraform

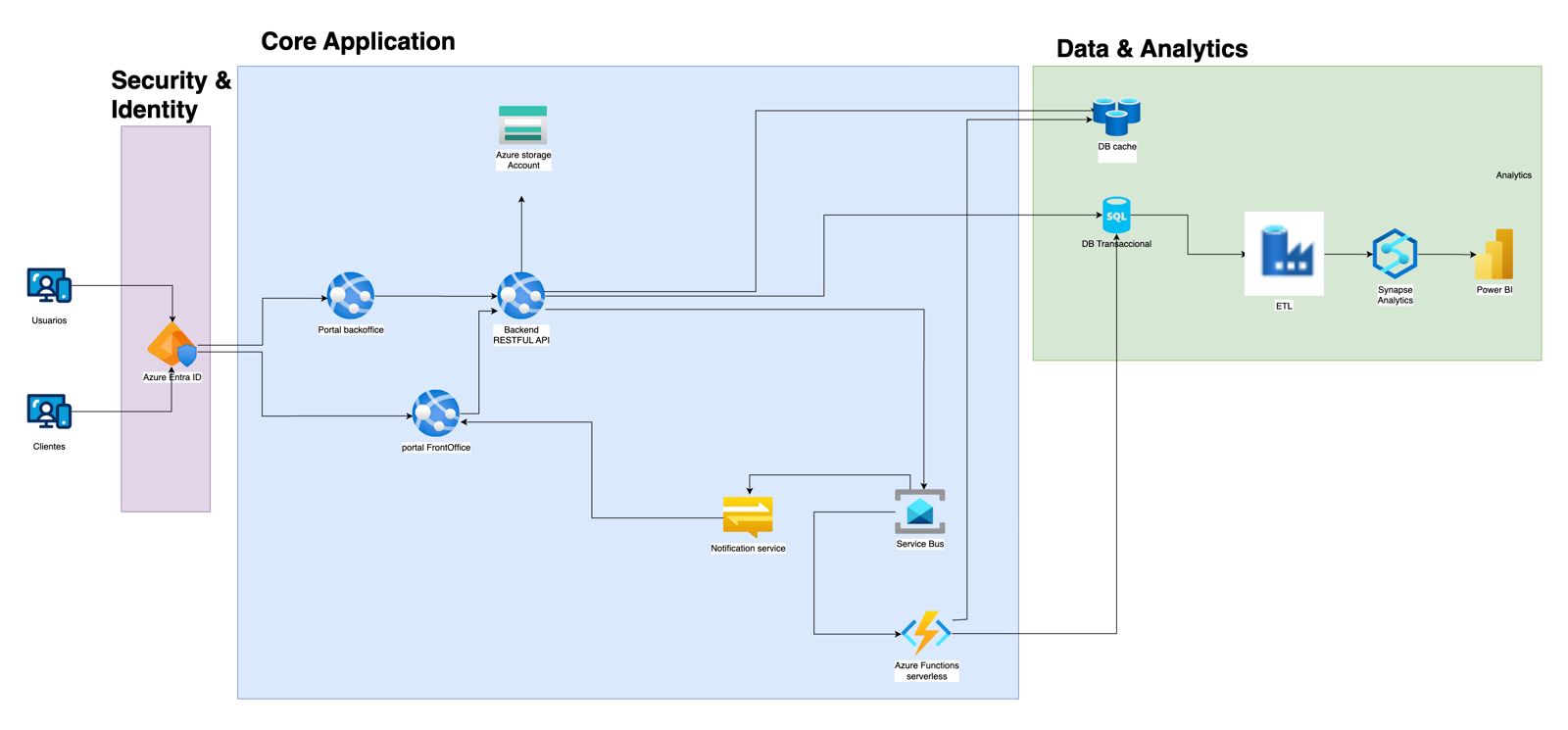

Arquitectura modular para seguridad, aplicaciones y datos, diseñada para escalar, cumplir normativas y facilitar el trabajo en equipos especializados.

Categoría

Infraestructura

Rol

Arquitecto de Software

Fecha

julio de 2019

Tecnologías utilizadas

Proyecto de Infraestructura como Código con Terraform

Objetivo del Proyecto

Implementar una infraestructura escalable y segura en Azure utilizando Terraform bajo principios sólidos de arquitectura de software, permitiendo despliegues automatizados, separación clara de dominios y un alineamiento organizacional eficiente.

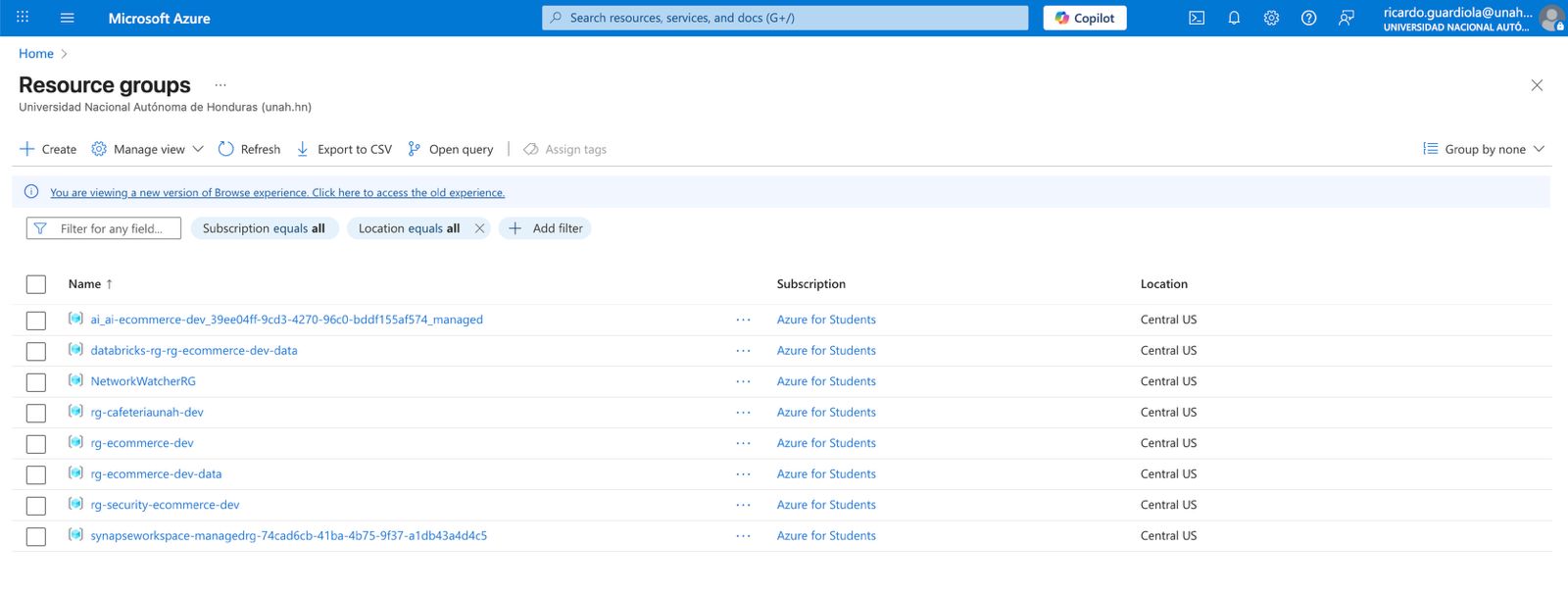

Estructura de Repositorios

El proyecto se divide en tres repositorios, cada uno con una responsabilidad claramente definida:

| Repositorio | Enfoque Principal | Equipos Responsables |

|---|---|---|

INFRASCTRUCTURE-SECURITY | Seguridad e Identidad | Security & DevOps |

INFRASTRUCTURE-ANALYTICS | Datos y Analítica | Data Engineering |

CORE-APPLICATION | Lógica de negocio y servicios | Development & DevOps |

Principios de Arquitectura Aplicados

1. Principio de Responsabilidad Única (SRP)

Cada repositorio tiene una función bien delimitada:

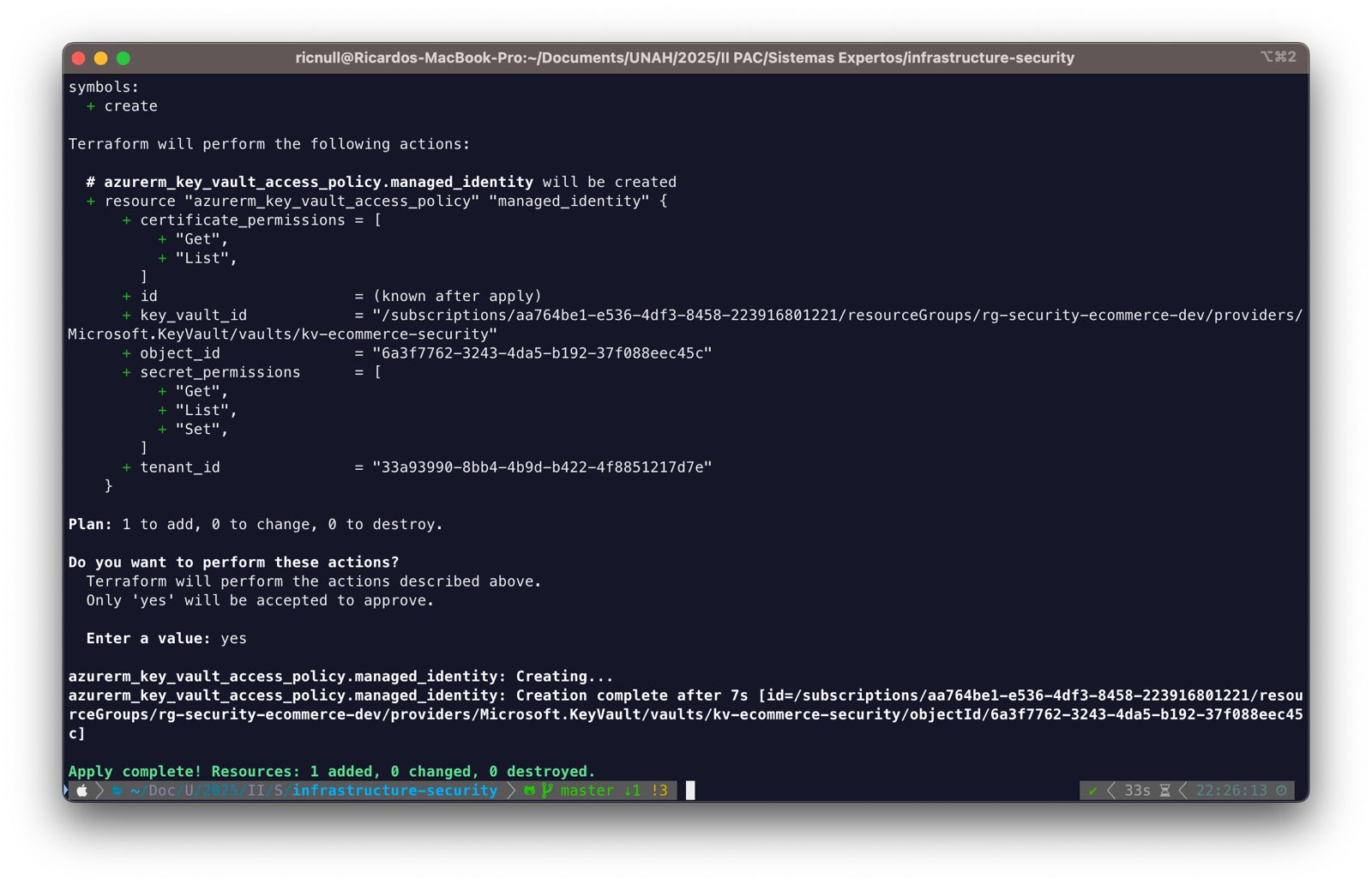

Security & Identity

- Configuración de Azure Entra ID, Key Vault, NSG y autenticación.

- Gestión de certificados, políticas y controles de acceso.

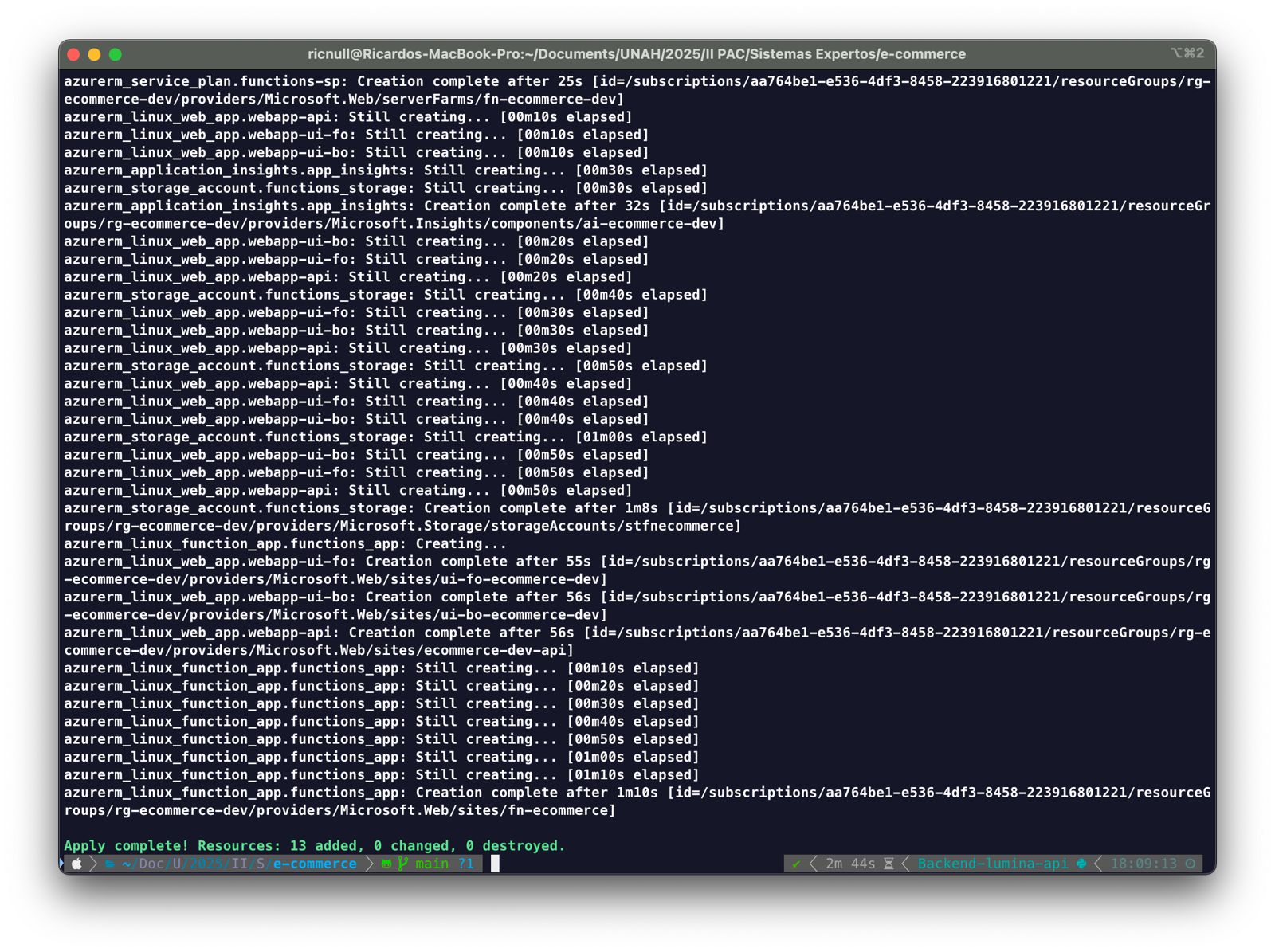

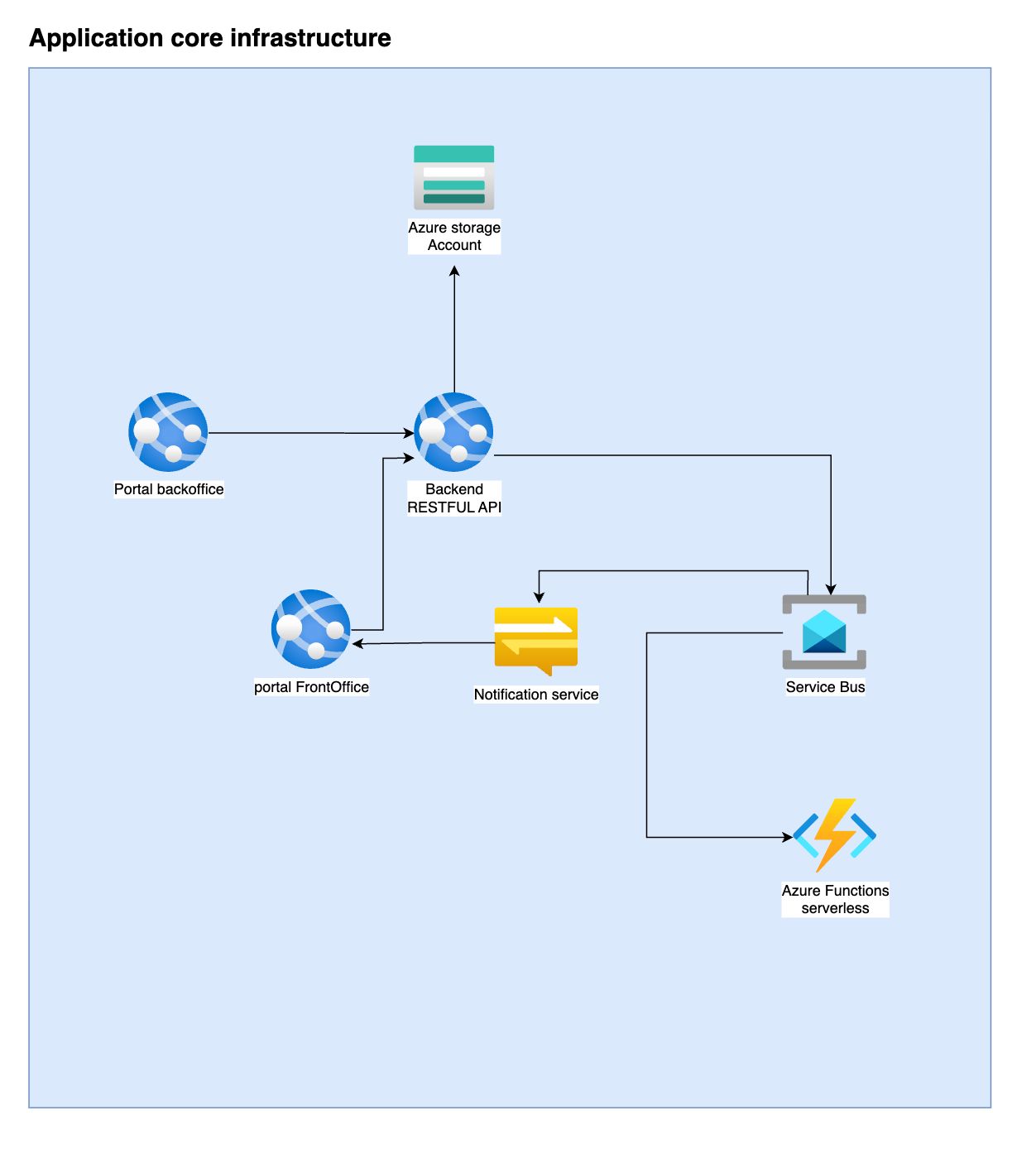

Core Application

- Despliegue de APIs, Azure Functions, Notification Hub y Front Door.

- Lógica de negocio y servicios de backoffice.

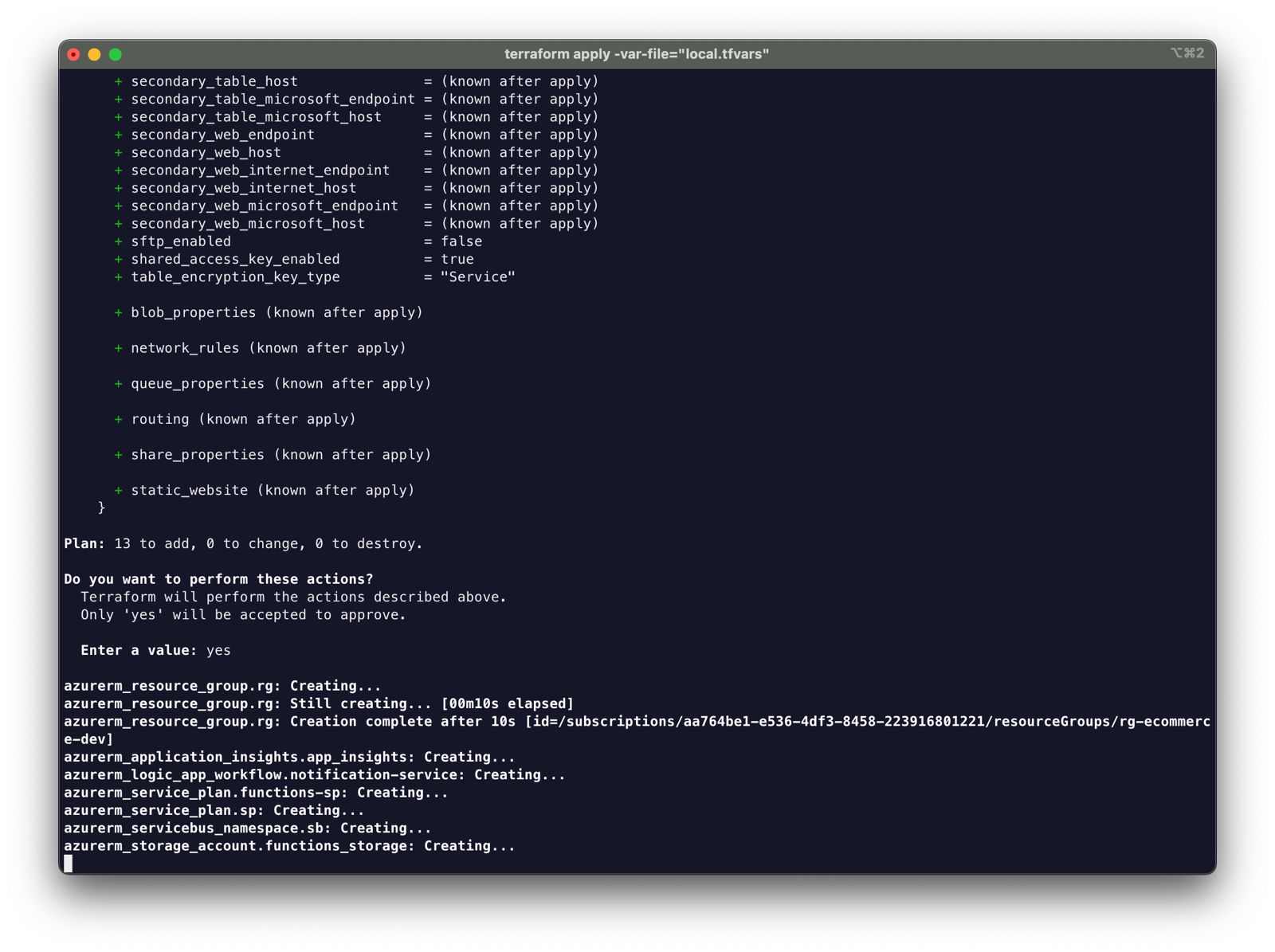

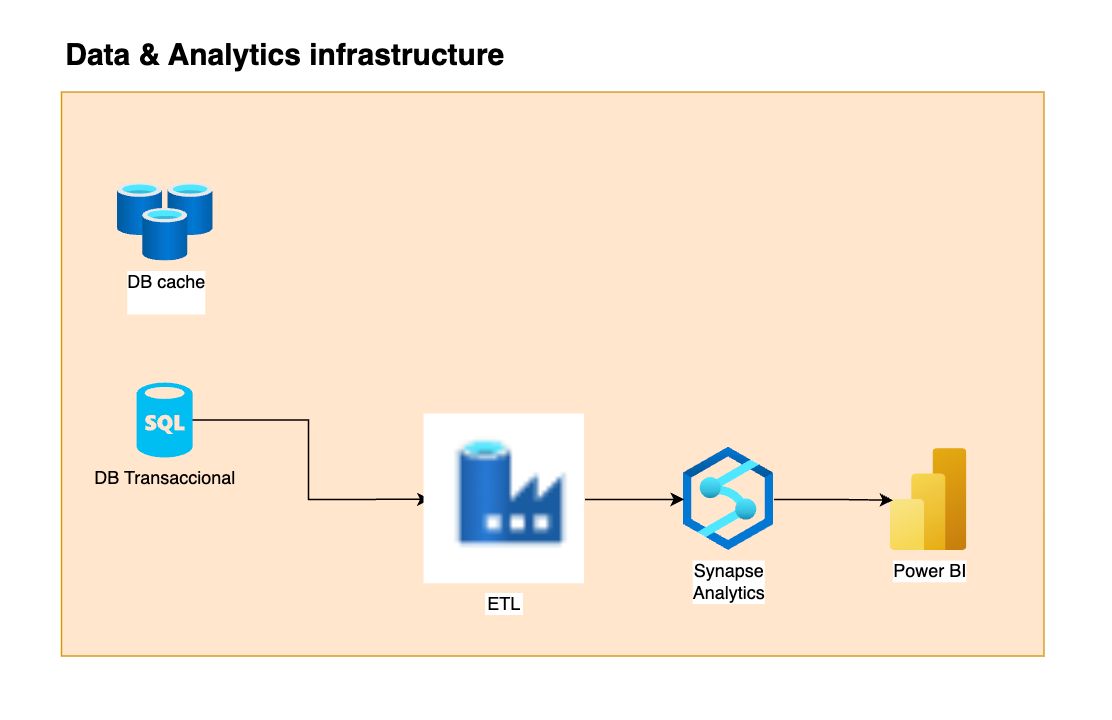

Data & Analytics

- Gestión de almacenamiento, Synapse Analytics, backups y reporting.

- Canalización de datos (ETL) y compliance (GDPR/CCPA).

2. Acoplamiento Débil, Cohesión Alta

Las dependencias entre repositorios se minimizan; internamente, cada uno es altamente cohesivo. Por ejemplo:

Gestión de Ciclos de Vida

| Repositorio | Frecuencia de Cambio | Nivel de Criticidad | Proceso |

|---|---|---|---|

| Security & Identity | Mensual/Trimestral | Alta | Revisiones rigurosas, testing manual, coordinación DNS/SSL |

| Core Application | Diaria/Semanal | Media-Alta | CI/CD, testing automatizado, despliegue continuo |

| Data & Analytics | Semanal/Mensual | Variable | Validación de datos, backups, mantenimientos programados |

Separación de Equipos y Competencias

La estructura refleja cómo trabajan los equipos en el mundo real:

- Security Team → Gestiona todo lo relacionado con Key Vault, acceso y políticas.

- Dev Team → Controla el despliegue de microservicios y APIs.

- Data Team → Diseña y mantiene pipelines, bases de datos y reportes.

Gestión de Dependencias

Orden jerárquico de despliegue:

1. Security & Identity

↳ Proporciona identidades, secretos y reglas de red

2. Core Application

↳ Depende de seguridad y produce datos para análisis

3. Data & Analytics

↳ Consume datos y requiere acceso a recursos previos

Seguridad, Compliance y Acceso

- Datos Sensibles: Se aíslan en un repositorio con políticas de retención, cifrado en tránsito y reposo.

- Roles: Acceso granular por dominio (Security, Dev, Data).

- Auditoría: Trazabilidad clara por repositorio para facilitar inspecciones.

Escalabilidad y Mantenibilidad

Organizacional:

- Equipos independientes, menor fricción.

- Mejora el onboarding y el ownership.

Técnica:

- Despliegues independientes por capa.

- Optimización individual sin riesgo a otras partes.

Disaster Recovery Plan

| Repositorio | RTO / RPO | Justificación |

|---|---|---|

| Security & Identity | RTO < 30 min, RPO = 0 | Impacto total; backups regionales |

| Core Application | RTO < 2h, RPO < 15min | Impacta usuario final directo |

| Data & Analytics | RTO < 4h, RPO < 1h | Persistencia de datos crítica |

Enlaces Relevantes

Conclusión

Esta solución muestra un enfoque maduro y empresarial hacia la infraestructura como código, aplicando principios sólidos, control de acceso riguroso, separación de responsabilidades y capacidad de escalar en equipos y tecnología.

El resultado: una plataforma modular, segura y resiliente.